1.引言

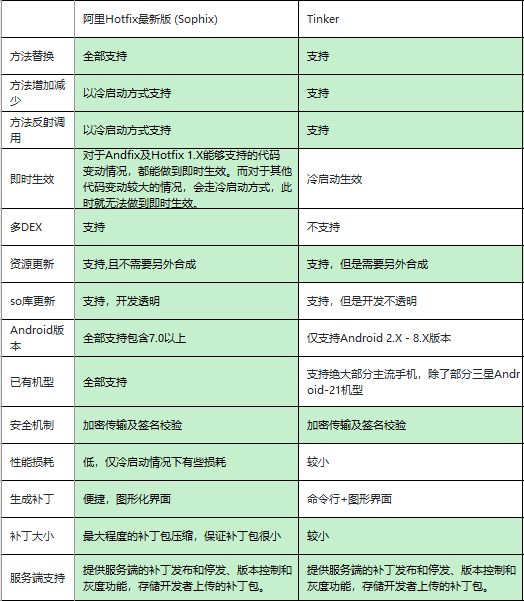

用户在某些情况下不愿意手动点击更新,同时产品提出公司App做到无感修复更新。综合考虑各大厂商热更新方案,倾向于阿里的Sophix方案,原因如下:

1. so文件替换更新

2. 资源文件替换

3. 尽量可以做到实时修复

Sophix修复方案加分项: ①支持加密传输和签名校验; ②性能损耗低; ③接入开发成本低; ④价格合适。

2、集成准备

2.1 android studio集成

gradle远程仓库依赖, 打开项目找到app的build.gradle文件,添加如下配置:

添加maven仓库地址:

1 | repositories { |

添加gradle坐标版本依赖:

1 | compile 'com.aliyun.ams:alicloud-android-hotfix:3.2.8' |

注意:使用android studio打包生成apk时,要关闭instant run。

2.2 权限

Sophix SDK使用到以下权限

1 | <! -- 网络权限 --> |

READ_EXTERNAL_STORAGE权限属于Dangerous Permissions,仅调试工具获取外部补丁需要,不影响线上发布的补丁加载,调试时请自行做好android6.0以上的运行时权限获取。

2.3 AndroidManifest文件配置

在 AndroidManifest.xml 中间的 application节点下添加如下配置:

1 | <meta-data |

将上述value中的值分别改为通过平台HotFix服务申请得到的App Secret和RSA密钥,出于安全考虑,建议使用setSecretMetaData这个方法进行设置。

另外,热修复暂不支持EMAS统一插件的json文件读取。

2.4 混淆配置

1 | #基线包使用,生成mapping.txt |

3 SDK接口使用说明

3.1 接入范例

initialize的调用应该尽可能的早,必须在Application.attachBaseContext()的最开始(在super.attachBaseContext之后,如果有Multidex,也需要在Multidex.install之后)进行SDK初始化操作,初始化之前不能用到其他自定义类,否则极有可能导致崩溃。而查询服务器是否有可用补丁的操作可以在后面的任意地方。不建议在Application.onCreate()中初始化,因为如果带有ContentProvider,就会使得Sophix初始化时机太迟从而引发问题。

从app稳定性角度考虑,我们应采用稳健接入方式。原来的初始化方式虽然可以使用,但新方式可以提供更全面的功能修复支持。新的初始化方式带来如下有点:

1.初始化与应用原先业务代码完全隔离,使得原先真正的Application可以修复;

2.减少了补丁预加载时间;

3.更完美地兼容Android 8.0以后版本。

具体接入,需要用到以下这个类:

1 | package com.machinsight.dcollision; |

1 | // queryAndLoadNewPatch不可放在attachBaseContext 中,否则无网络权限,建议放在后面任意时刻,如onCreate中 |

其中关键一点:

1 | @Keep |

SophixEntry应指定项目中原先真正的Application(原项目里application的android::name指定的),这里用MyRealApplication指代。并且保证RealApplicationStub类名不被混淆。而SophixStubApplication的类名和包名可以自行取名。

这里的Keep是android.support包中的类,目的是为了防止这个内部静态类的类名被混淆,因为sophix内部会反射获取这个类的SophixEntry。如果项目中没有依赖android.support的话,就需要在progurad里面手动指定RealApplicationStub不被混淆,详见下文。

然后,在proguard文件里面需要加上下面内容:

1 | -keepclassmembers class com.my.pkg.MyRealApplication { |

目的是防止真正Application的构造方法被proguard混淆。

最后,需要把AndroidManifest里面的application改为这个新增的SophixStubApplication类:

1 | <application |

总结一下,过程一共有四个步骤:

1.把此SophixStubApplication入口类添加进项目中,所有Sophix相关初始化放在此类中。并且不应包含开发者的任何业务逻辑代码。若使用了MultiDex,也应在SophixStubApplication的initSophix之前添加,并且需要记得在原来的Application里面去除MultiDex,避免重复调用导致问题。

2.把RealApplicationStub的SophixEntry注解的内容改为自己原先真正的MyRealApplication类。

3.混淆文件中确保某些内容不被混淆。

4.AndroidManifest里面的application改为新增的SophixStubApplication入口类。

3.2 接口说明

3.2.1 initialize方法

initialize(): <必选>

该方法主要做些必要的初始化工作以及如果本地有补丁的话会加载补丁, 但不会自动请求补丁。因此需要自行调用queryAndLoadNewPatch方法拉取补丁。这个方法调用需要尽可能的早, 必须在Application的attachBaseContext方法的最前面调用(在super.attachBaseContext之后,如果有Multidex,也需要在Multidex.install之后), initialize()方法调用之前你需要先调用如下几个方法进行一些必要的参数设置, 方法调用说明如下:setContext(application): <必选> 传入入口Application即可

setAppVersion(appVersion): <必选> 应用的版本号

setSecretMetaData(idSecret, appSecret, rsaSecret): <可选,推荐使用> 三个Secret分别对应AndroidManifest里面的三个,可以不在AndroidManifest设置而是用此函数来设置Secret。放到代码里面进行设置可以自定义混淆代码,更加安全,此函数的设置会覆盖AndroidManifest里面的设置,如果对应的值设为null,默认会在使用AndroidManifest里面的。

setEnableDebug(isEnabled): <可选> isEnabled默认为false, 是否调试模式, 调试模式下会输出日志以及不进行补丁签名校验. 线下调试此参数可以设置为true, 查看日志过滤TAG:Sophix, 同时强制不对补丁进行签名校验, 所有就算补丁未签名或者签名失败也发现可以加载成功. 但是正式发布该参数必须为false, false会对补丁做签名校验, 否则就可能存在安全漏洞风险

setAesKey(aesKey): <可选> 用户自定义aes秘钥, 会对补丁包采用对称加密。这个参数值必须是16位数字或字母的组合,是和补丁工具设置里面AES Key保持完全一致, 补丁才能正确被解密进而加载。此时平台无感知这个秘钥, 所以不用担心阿里云移动平台会利用你们的补丁做一些非法的事情。

setPatchLoadStatusStub(new PatchLoadStatusListener()): <可选> 设置patch加载状态监听器, 该方法参数需要实现PatchLoadStatusListener接口, 接口说明见3.2.说明

setUnsupportedModel(modelName, sdkVersionInt):<可选> 把不支持的设备加入黑名单,加入后不会进行热修复。modelName为该机型上Build.MODEL的值,这个值也可以通过adb shell getprop | grep ro.product.model取得。sdkVersionInt就是该机型的Android版本,也就是Build.VERSION.SDK_INT,若设为0,则对应该机型所有安卓版本。目前控制台也可以直接设置机型黑名单,更加灵活。

3.2.2 queryAndLoadNewPatch方法

该方法主要用于查询服务器是否有新的可用补丁. SDK内部限制连续两次queryAndLoadNewPatch()方法调用不能短于3s, 否则的话就会报code:19的错误码. 如果查询到可用的话, 首先下载补丁到本地。

- 应用原本没有补丁, 那么如果当前应用的补丁是热补丁, 那么会立刻加载(不管是冷补丁还是热补丁). 如果当前应用的补丁是冷补丁, 那么需要重启生效.

- 应用已经存在一个补丁, 请求发现有新补丁后,本次不受影响。并且在下次启动时补丁文件删除, 下载并预加载新补丁。在下下次启动时应用新补丁。 补丁在后台发布之后, 并不会主动下行推送到客户端, 需要手动调用queryAndLoadNewPatch方法查询后台补丁是否可用.

- 只会下载补丁版本号比当前应用存在的补丁版本号高的补丁, 比如当前应用已经下载了补丁版本号为5的补丁, 那么只有后台发布的补丁版本号>5才会重新下载.

同时1.4.0以上版本服务后台上线了“一键清除”补丁的功能, 所以如果后台点击了“一键清除”那么这个方法将会返回code:18的状态码. 此时本地补丁将会被强制清除, 同时不清除本地补丁版本号

3.2.3 killProcessSafely方法

可以在PatchLoadStatusListener监听到CODE_LOAD_RELAUNCH后在合适的时机,调用此方法杀死进程。注意,不可以直接Process.killProcess(Process.myPid())来杀进程,这样会扰乱Sophix的内部状态。因此如果需要杀死进程,建议使用这个方法,它在内部做一些适当处理后才杀死本进程。

3.2.4 cleanPatches()方法

清空本地补丁,并且不再拉取被清空的版本的补丁。正常情况下不需要开发者自己调用,因为Sophix内部会判断对补丁引发崩溃的情况进行自动清空。

3.2.5 PatchLoadStatusListener接口

该接口需要自行实现并传入initialize方法中, 补丁加载状态会回调给该接口, 参数说明如下:

- mode: 无实际意义, 为了兼容老版本, 默认始终为0

- code: 补丁加载状态码, 详情查看PatchStatus类说明

- info: 补丁加载详细说明

- handlePatchVersion: 当前处理的补丁版本号, 0:无 -1:本地补丁 其它:后台补丁

常见状态码说明如下: 一个补丁的加载一般分为三个阶段: 查询/预加载/加载1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55//兼容老版本的code说明

int CODE_LOAD_SUCCESS = 1;//加载阶段, 成功

int CODE_ERR_INBLACKLIST = 4;//加载阶段, 失败设备不支持

int CODE_REQ_NOUPDATE = 6;//查询阶段, 没有发布新补丁

int CODE_REQ_NOTNEWEST = 7;//查询阶段, 补丁不是最新的

int CODE_DOWNLOAD_SUCCESS = 9;//查询阶段, 补丁下载成功

int CODE_DOWNLOAD_BROKEN = 10;//查询阶段, 补丁文件损坏下载失败

int CODE_UNZIP_FAIL = 11;//查询阶段, 补丁解密失败

int CODE_LOAD_RELAUNCH = 12;//预加载阶段, 需要重启

int CODE_REQ_APPIDERR = 15;//查询阶段, appid异常

int CODE_REQ_SIGNERR = 16;//查询阶段, 签名异常

int CODE_REQ_UNAVAIABLE = 17;//查询阶段, 系统无效

int CODE_REQ_SYSTEMERR = 22;//查询阶段, 系统异常

int CODE_REQ_CLEARPATCH = 18;//查询阶段, 一键清除补丁

int CODE_PATCH_INVAILD = 20;//加载阶段, 补丁格式非法

//查询阶段的code说明

int CODE_QUERY_UNDEFINED = 31;//未定义异常

int CODE_QUERY_CONNECT = 32;//连接异常

int CODE_QUERY_STREAM = 33;//流异常

int CODE_QUERY_EMPTY = 34;//请求空异常

int CODE_QUERY_BROKEN = 35;//请求完整性校验失败异常

int CODE_QUERY_PARSE = 36;//请求解析异常

int CODE_QUERY_LACK = 37;//请求缺少必要参数异常

//预加载阶段的code说明

int CODE_PRELOAD_SUCCESS = 100;//预加载成功

int CODE_PRELOAD_UNDEFINED = 101;//未定义异常

int CODE_PRELOAD_HANDLE_DEX = 102;//dex加载异常

int CODE_PRELOAD_NOT_ZIP_FORMAT = 103;//基线dex非zip格式异常

int CODE_PRELOAD_REMOVE_BASEDEX = 105;//基线dex处理异常

//加载阶段的code说明 分三部分dex加载, resource加载, lib加载

//dex加载

int CODE_LOAD_UNDEFINED = 71;//未定义异常

int CODE_LOAD_AES_DECRYPT = 72;//aes对称解密异常

int CODE_LOAD_MFITEM = 73;//补丁SOPHIX.MF文件解析异常

int CODE_LOAD_COPY_FILE = 74;//补丁拷贝异常

int CODE_LOAD_SIGNATURE = 75;//补丁签名校验异常

int CODE_LOAD_SOPHIX_VERSION = 76;//补丁和补丁工具版本不一致异常

int CODE_LOAD_NOT_ZIP_FORMAT = 77;//补丁zip解析异常

int CODE_LOAD_DELETE_OPT = 80;//删除无效odex文件异常

int CODE_LOAD_HANDLE_DEX = 81;//加载dex异常

// 反射调用异常

int CODE_LOAD_FIND_CLASS = 82;

int CODE_LOAD_FIND_CONSTRUCTOR = 83;

int CODE_LOAD_FIND_METHOD = 84;

int CODE_LOAD_FIND_FIELD = 85;

int CODE_LOAD_ILLEGAL_ACCESS = 86;

//resource加载

public static final int CODE_LOAD_RES_ADDASSERTPATH = 123;//新增资源补丁包异常

//lib加载

int CODE_LOAD_LIB_UNDEFINED = 131;//未定义异常

int CODE_LOAD_LIB_CPUABIS = 132;//获取primaryCpuAbis异常

int CODE_LOAD_LIB_JSON = 133;//json格式异常

int CODE_LOAD_LIB_LOST = 134;//lib库不完整异常

int CODE_LOAD_LIB_UNZIP = 135;//解压异常

int CODE_LOAD_LIB_INJECT = 136;//注入异常

3.2.6 setTags接口

该参数设置端上拉取补丁包时的标签,可以支持条件更为丰富的灰度发布,以下为简单示例:

1 | List<String> tags = new ArrayList<>(); |

1 | List<String> tags = new ArrayList<>(); |

如上,设置不同的tags,同一版本号下,可以打两个或者多个基线包,线上发布时用production的基线包,测试环境用test的基线包,这样就可以测试同一版本号下的同一个补丁了,两个环境互不影响。tags可以add多个,结构为前后非空字符串即可。生成补丁时,用同样tags的基线包和修复包。

4 版本管理说明

说明一:patch是针对客户端具体某个版本的,patch和具体版本绑定

- 应用当前版本号是1.1.0, 那么只能在后台查询到1.1.0版本对应发布的补丁, 而查询不到之前1.0.0旧版本发布的补丁.

说明二:针对某个具体版本发布的新补丁, 必须包含所有的bugfix, 而不能依赖补丁递增修复的方式, 因为应用仅可能加载一个补丁

- 针对1.0.0版本在后台发布了一个补丁版本号为1的补丁修复了bug1, 然后发现此时针对这个版本补丁1修复的不完全, 代码还有bug2, 在后台重新发布一个补丁版本号为2的补丁, 那么此时补丁2就必须同时包含bug1和bug2的修复才行, 而不是只包含bug2的修复(bug1就没被修复了)